El pasado 9 de diciembre de 2020 se celebró el evento MVPDays Online December 2020 - Azure Stack HCI Day moderado por Dave Kawula y Cristal Kawula. Aunque el evento estaba enfocado a contenido relacionado con Microsoft Azure Stack HCI y Storage Spaces Direct, Mikael Nystron ha presentado contenido relacionado con la administración de la estación de trabajo y he tomado algunas notas.

Protect your Admin Account and your Services Accounts!

Mikael Nystron, que trabaja en TrueSec.com y mantiene el blog The Deployment Bunny, explica que la mayoría de ataques se producen al aprovechar el robo de credenciales de cuentas con privilegios de administrador y que la solución pasa por cambiar la forma de trabajar y no por utilizar un password más fuerte.

Nota: Al avanzar la presentación, me he dado cuenta que es muy parecida a la del webcast Stop giving your admin credentials del pasado 26 de agosto de 2020. El vídeo está disponible en YouTube.

Si los atacantes logran entrar en un equipo en el que un administrador tiene una sesión iniciada (o la haya tenido en el pasado) pueden utilizar diferentes métodos para usar sus credenciales:

Cada que vez que se inicia sesión de forma interactiva, las credenciales se guardan en el equipo. Por tanto, sólo se deberían utilizar en dispositivos en los que confiemos. De hecho, no deberíamos confiar en ninguno: Zero Trust ;-)

La solución comienza por usar una PAW (Privileged Access Workstation), es decir, un ordenador que:

- Ha sido desplegado y configurado por nosotros mismos

- No tiene agentes de ningún tipo, ni herramientas de monitorización

- No ha sido desplegado usando ConfigMgr, Autopilot, etc.

- Ha sido instalado directamente desde una clean media

Otros conceptos clave son:

- Proteger los privilegios administrativos: Tiering, Credential Guard, etc.

- Uso de herramientas de administración REMOTAS seguras: Windows Admin Center

- Uso de métodos de administración REMOTA seguros: PowerShell, RSAT

Niveles

Una cuenta privilegiada es mucho más que la cuenta del administrador y hay que protegerlas por el daño que puede causar un robo de estas credenciales:

- Cloud service admins (Azure, AWS, GCP, etc.)

- Identity admins

- Security & management tool admins

- High impact social media accounts (Twitter, Facebook, etc.)

- Critical business data/systems

Proteger el acceso de forma segura es mucho más que proteger las contraseñas en un vault y hay que proteger todo el ciclo de vida del acceso privilegiado:

- Directory

- Admin groups

- People

- Passwords/credentials

- Admin workstations

- Admin interfaces

- Etc.

Se recomienda utilizar un modelo de 3 niveles (tier) para acceder a los recursos:

| Nivel | Usuarios | Desde | Hacia |

|---|---|---|---|

| Tier 0 | Forest/Domain Admins and Groups | Admin Workstations | Domain Controllers |

| Tier 1 | Server Admins and Groups | Admin Workstations | Enterprise Servers & Applications |

| Tier 2 | Workstation Admins | Admin Workstations | Workstations |

- Usar una cuenta Tier n para iniciar sesión en un recurso de Tier n+1 está prohibido

- Usar una cuenta Tier n para iniciar sesión en un recurso de Tier n-1 se hará únicamente si lo requiere el rol

- Los hipervisores (The Fabric) son Tier -1 porque si las VM no están protegidas con Bitlocker, TPM, etc. se tiene acceso a todo sin necesitar credenciales

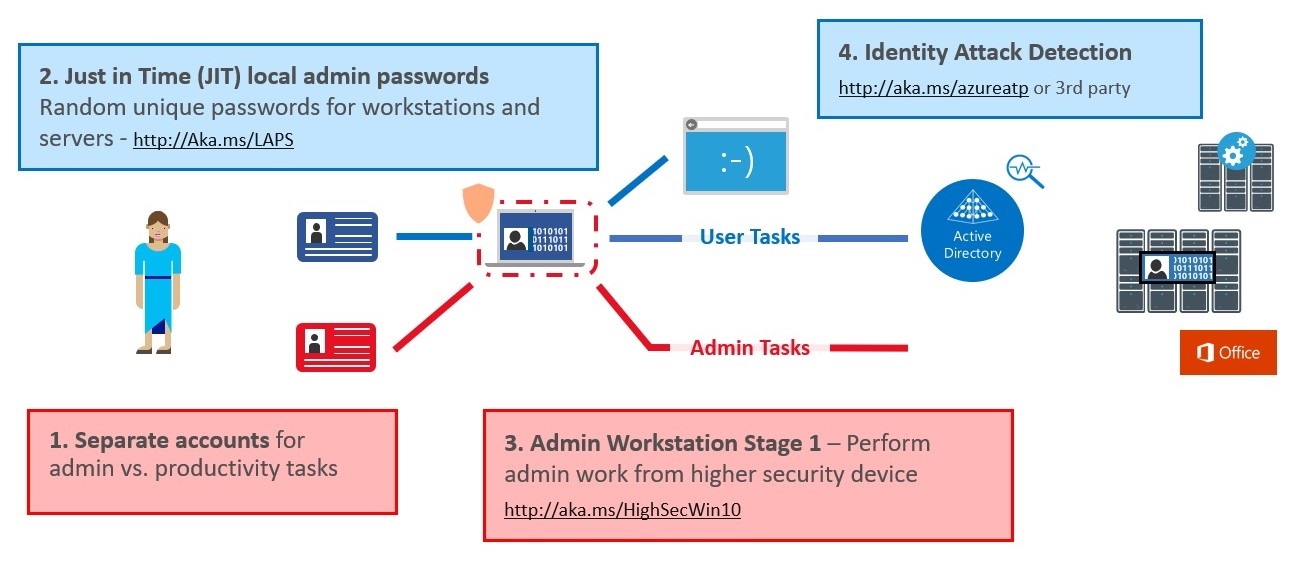

Microsoft recomienda asegurar el acceso privilegiado de forma escalonada en tres fases.

- Fase 1 (primeros 30 días): Mejoras rápidas con un impacto positivo significativo

- Cuentas separadas

- Contraseñas de administrador local Just in time usando LAPS

- Estaciones de trabajo administrativas

- Detección de ataques de identidad

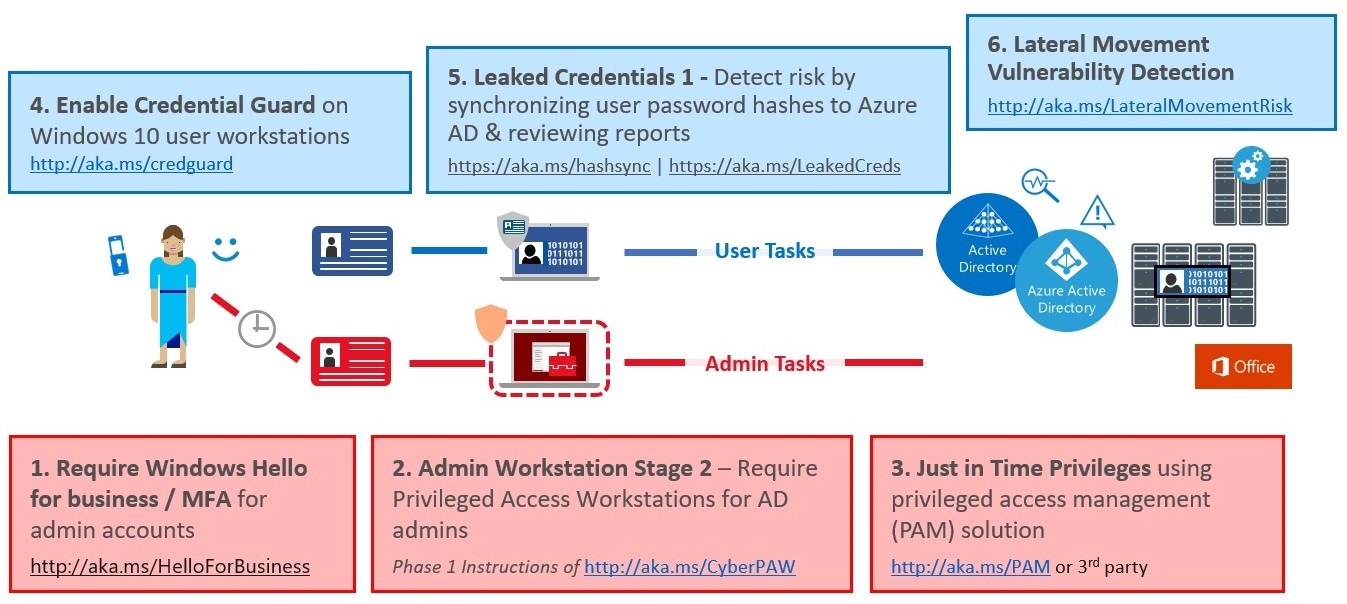

- Fase 2 (90 días): Mejoras incrementales significativas

- Requerir Windows Hello for Business y MFA

- Implementar PAW para todos los titulares de cuentas de acceso de identidad privilegiado

- Privilegios just in time

- Habilitar Windows Defender Credential Guard

- Informes de credenciales filtradas

- Usar Microsoft Defender para detectar Identiy Lateral Movement Paths

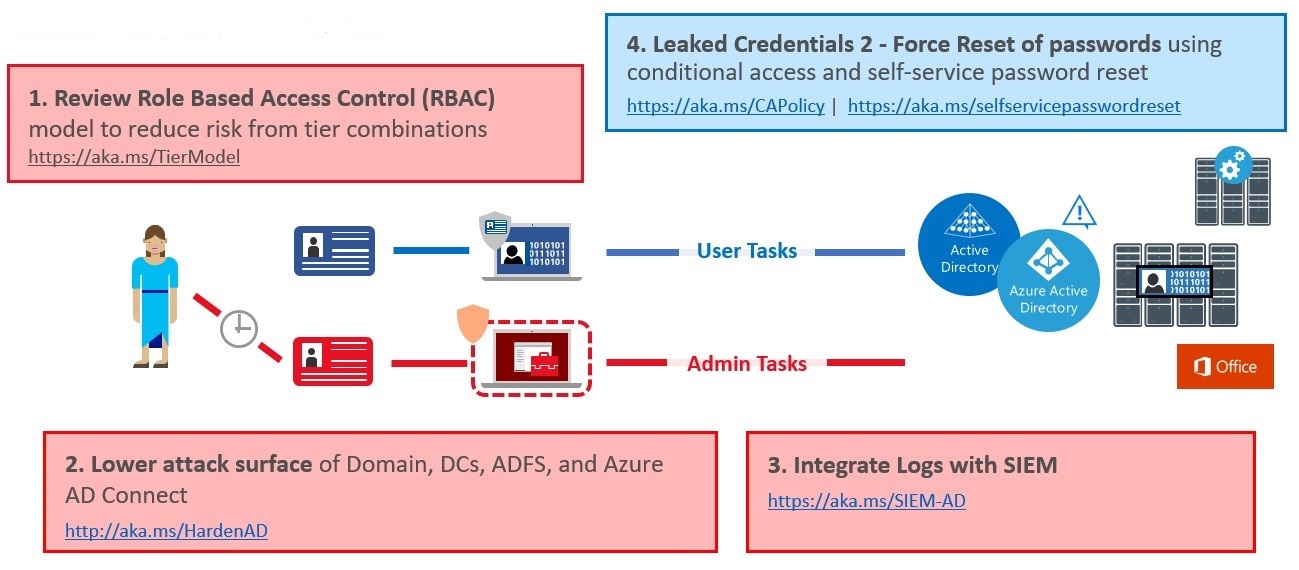

- Fase 3 (Continuo): Mantenimiento y mejora de la seguridad

- Revisar el control de acceso basado en roles (RBAC)

- Reducir las superficies de ataque

- Integrar los registros en un SIEM

- Credenciales filtradas - Forzar restablecimiento de contraseña

Herramientas

Las siguientes herramientas ayudan a conseguir un entorno de administración más seguro:

Remote Desktop- Remote PowerShell

- Windows Admin Center

- Remote Server Administration Tools (RSAT)

- WinRM / WinRS

- Server Manager

Advertencia: Hay que intentar no utilizar ‘Remote Desktop’ ya que es un agujero de seguridad si no se utiliza correctamente. Muchos ataques se basan en obtener acceso a una máquina y esperar a que un administrador inicie sesión remotamente para robarle las credenciales e intentar elevar los permisos hasta llegar al controlador de dominio.

Si no hay más remedio que utilizar ‘Remote Desktop’ hay un par de opciones para proteger la conexión:

- Usar el modo Restricted Admin mediante el comando

mstsc.exe /restrictedAdminpara que las credenciales no se envien al equipo remoto (lo cual es bueno si este equipo ha sido comprometido) - Usar Windows Defender Remote Credential Guard, aunque no se recomienda para un entorno de helpdesk

Otras ideas y conceptos interesantes:

- Utilizar Smart Cards

- No usar el

Builtin\Administratordel dominio (es una cuenta que hay que dejar para emergencias) - Desplegar LAPS en las estaciones de trabajo y los servidores

- Las cuentas y grupos de administratores de los servidores (Tier 1) y las estaciones de trabajo (Tier 2) las gestionan los administradores de dominio (Tier 0)